緊急事態を見据えたリモートワーク手法の構築

新型コロナウィルス感染症の拡大、そして全国に広まった緊急事態宣言。それを受けてリモートワークへの問合せが急増しています。

そこで、緊急事態を見据えて現環境で構築可能なリモートワーク手法を考察してみます。

セキュリティとの兼ね合い

リモート接続を行う場合、「セキュリティ」とは切り離せない問題となります。

このような状況でなければ、本来はCitrixやVMWare、RDS(リモートデスクトップサービス)を利用した画面転送のシステムを構築するのが通常の選択肢の一つかと思います。

ただし、構築に時間がかかる、経費もかかるという点から直ぐに実施が出来ないことが考えられます。

そのため、本考察では考えられるリスクや懸案を明確にした上での緊急事態での利用方法を考えて行きたいと思います。

Fortigateを利用したリモート接続

ファイアウォールとして多く導入されている、FortigateはSSL-VPNが通常ライセンスで提供されテレワークにも柔軟に対応が可能な製品となっています。

今回は、FortigateでのSSL-VPNを以下の2種類の手法で紹介します。

前提条件としては、

・Fortigateが導入されている

・グローバルIPアドレスで固定IPが割当られれている

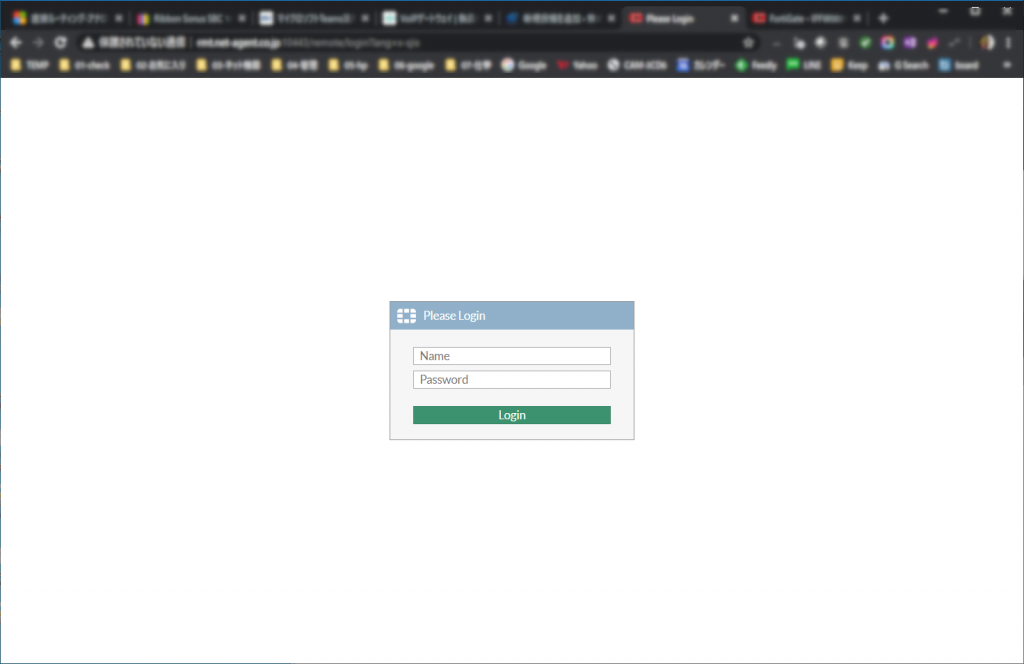

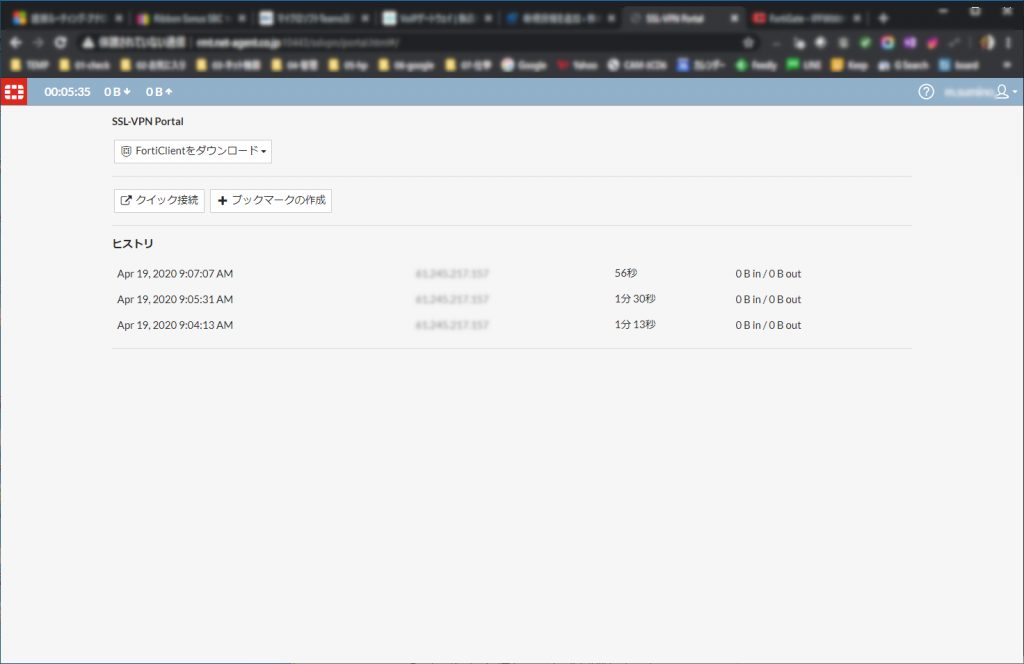

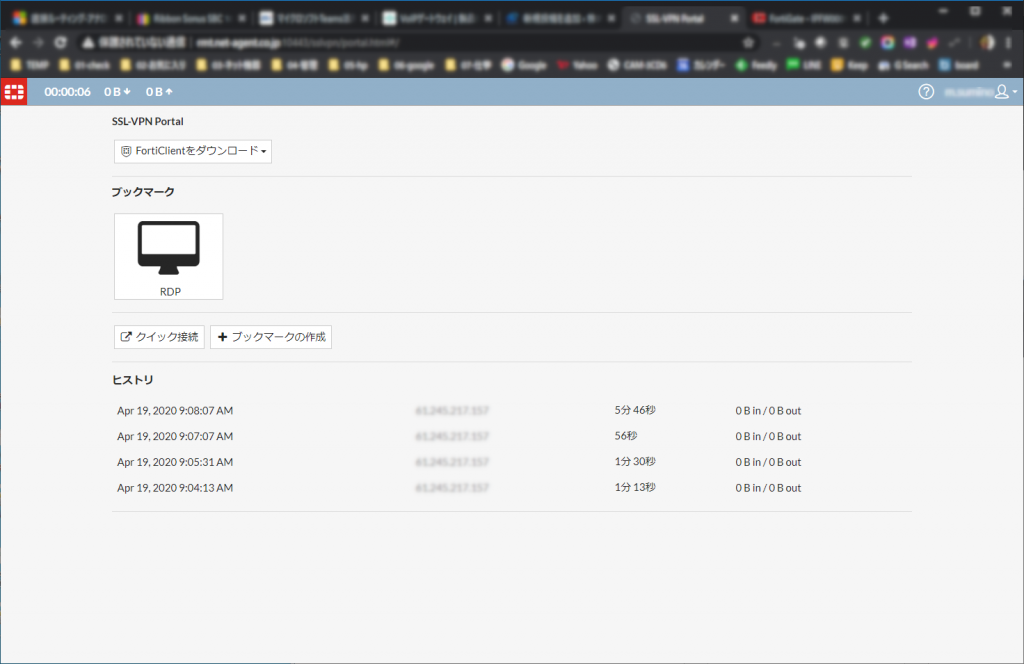

ブラウザを活用したリモート接続

ブラウザを利用してVPN接続を試してみます。

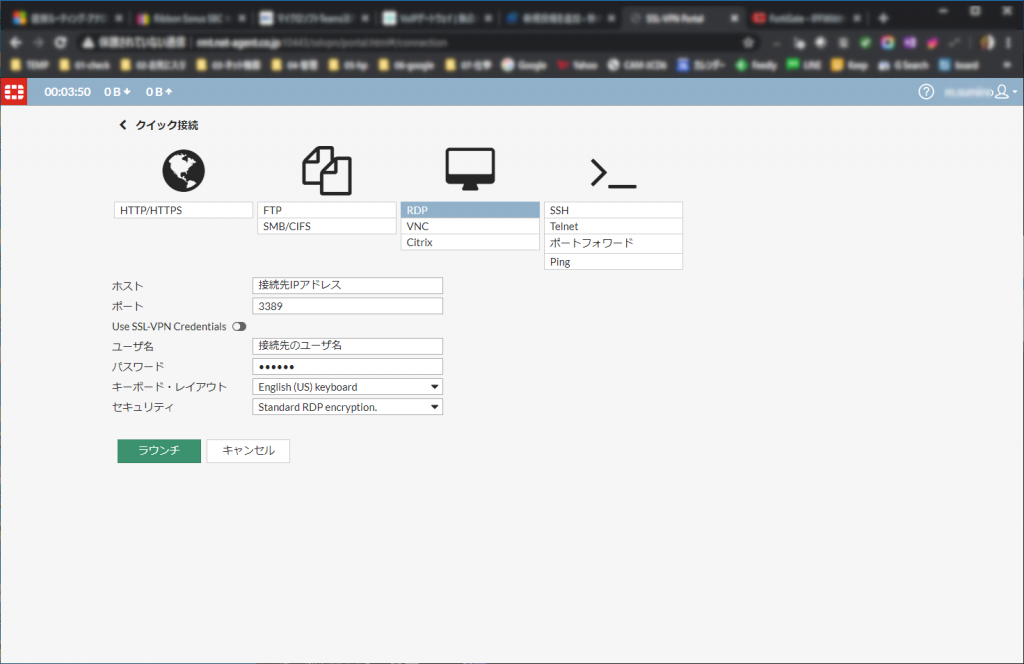

どうでしょうか?今回は自席端末への接続を想定したため、クイック接続から自席端末情報を入力する手順が必要となりました(ブックマーク機能で保存させることも可能です)

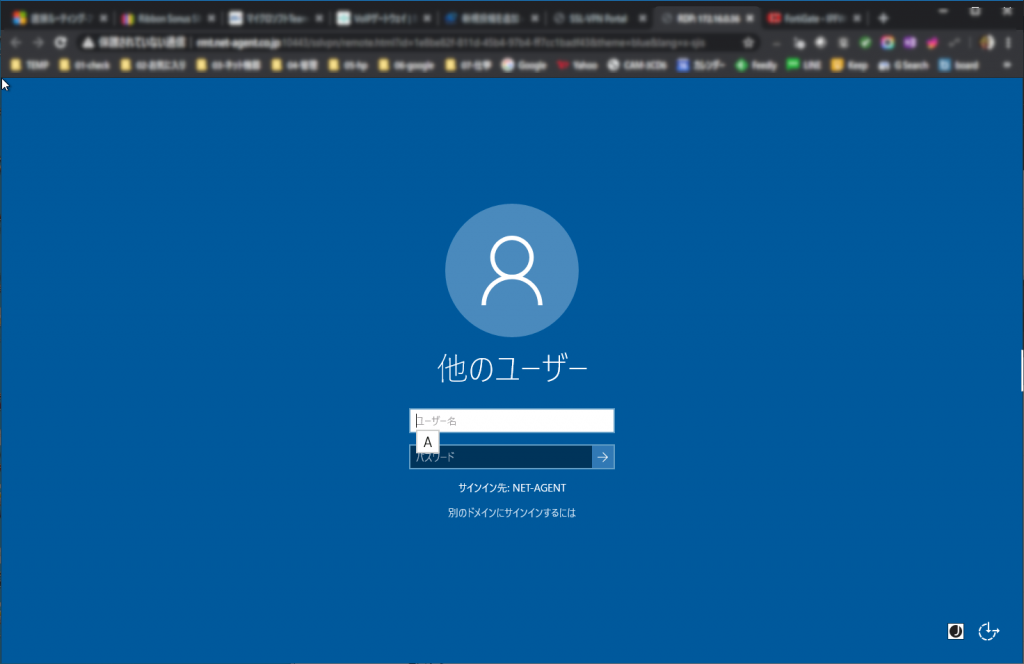

もし、内部にリモートデスクトップサービスなどが稼働している場合には以下の手順も可能となります。

注意事項

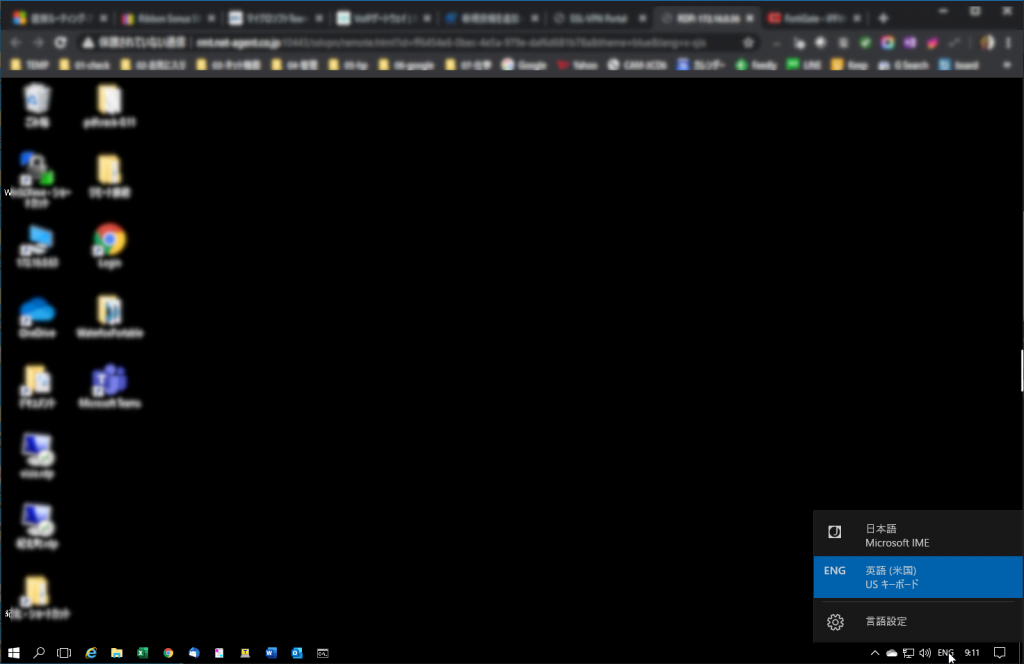

現在は、キーボードの接続が「US」しか選択が出来ませんでした。そのため、接続後に「日本語」キーボードへの切り替えが必要でした。

考えられるリスクと懸案

テストではコピーアンドペーストも出来なかったため、セキュリティとしてはある程度担保出来るのではないかと思います。

ただし、OSやバージョンで全て利用可能なかまでの確認は出来ておりません。

また、自席端末への接続の場合には個々で接続先(IPアドレスやホスト名)を登録する必要があるため利用者が多いと登録の負担が考えられます。

トンネルモードでの接続

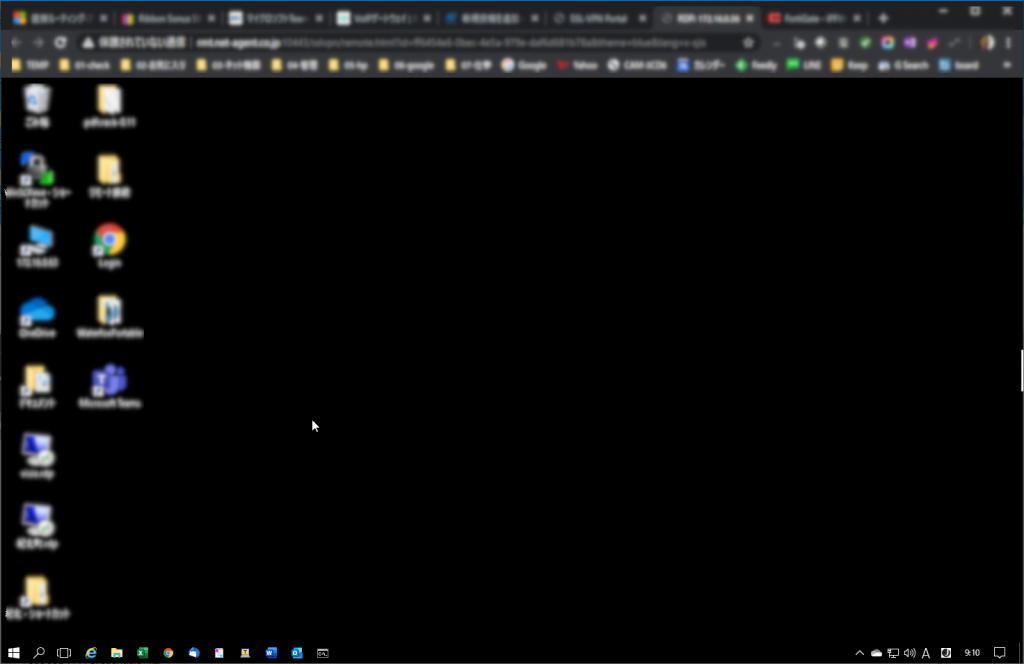

もう一つの接続方法は、トンネルモードでの接続となります。

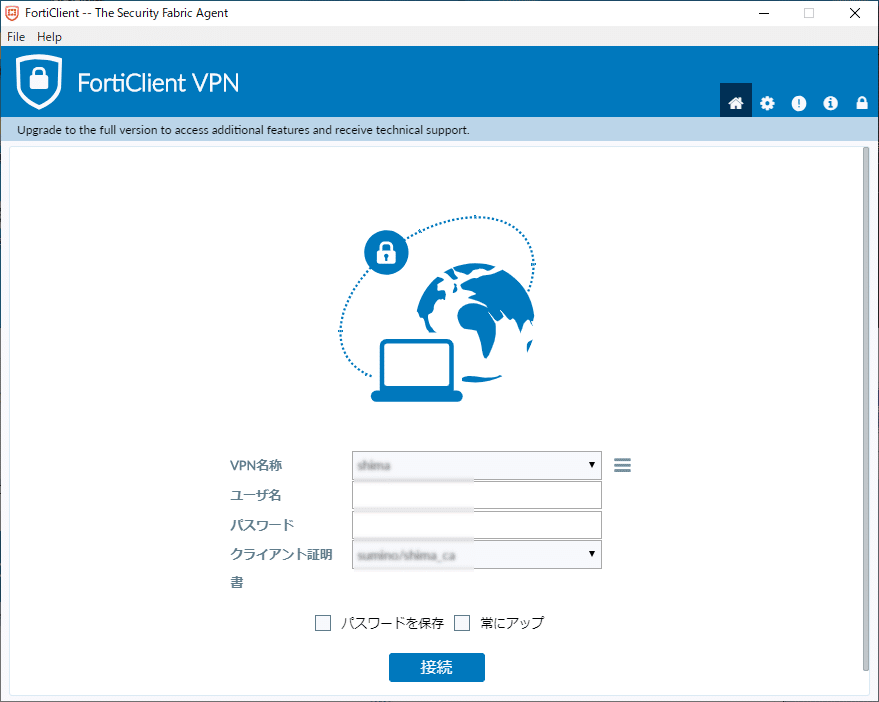

このモードは専用のクライアントソフトウェア「FortiClient」(無償)をダウンロードして必要事項を設定するのみで利用可能です。

利用者は接続後は、自席で利用しているのと同じ様に各種システムやファイルサーバを利用することが可能となりあまり違和感なく利用することが可能です。

ただし、利用する端末をセキュリティ設定を施した上で配布することが出来ない場合にはBYOD等の選択肢となりますが、少しセキュリティに不安が残ります。

考えられるリスクと懸案

トンネルモードでは先程記載した通り、内部ネットワークと同様の状況となります。(勿論ファイアウォールでのポリシーは十分対策を実施することが重要です)

そのため、端末へのセキュリティ対策を十分に行うことが大切です。USBの利用制限やローカルへのデータ保存を制限するなど。

現在はある程度Windows標準機能でも実施出来るので試して頂くのも一つかもしれません。

利用の制限

これまでに紹介した利用については、ブラウザ接続やソフトウェアの接続に関わらず端末の制限なく利用が可能となってしまいます。そこで、Fortigateで可能な利用制限をご紹介します。

1.認証ユーザに2要素認証を適用する(専用のトークン認証およびメールによる認証)

2.クライアント証明書を利用した端末制限

1.認証ユーザに2要素認証を追加

この手法では、端末制限ではなくユーザ認証の強化となります。また、トークンは物理トークンとソフトウェアトークンが利用可能ですがもちろん準備には多少時間がかかります。

もう一つの手段としてはメール認証があります。ユーザに紐付けたメールアドレス宛にワンタイムパスワードが送信されるため容易に2要素認証が実装可能です。

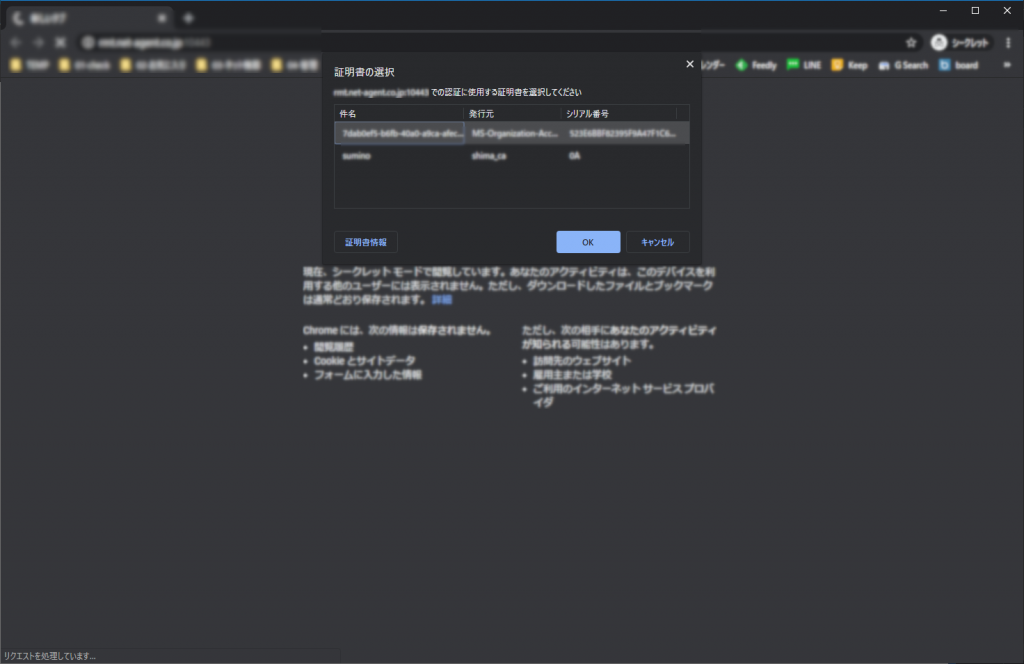

2.クライアント証明書を利用した端末制限

デジタル証明書を利用した端末制限の手法です。一般的には内部に構築したCA局から発行されたクライアント証明書を利用端末にインストールすることで利用可能です。

クライアント証明書は有効な対策ですが、内部にCA局がないなどの場合は簡易的な対策などご提案が可能ですのでお問い合わせください。

まとめ

いかがでしたでしょうか?環境さえあれば、リモート接続は容易に出来るようになってきました。

後は、利用することが必要なリソースの明確化と起こり得るリスクを把握した上で対策を取り、活用することが現状では必要かと思います。

Fortigateだけではく、様々なリモート環境や閉域環境で利用可能なオンプレミスのビデオ会議もご提案が可能です。ご相談ください。